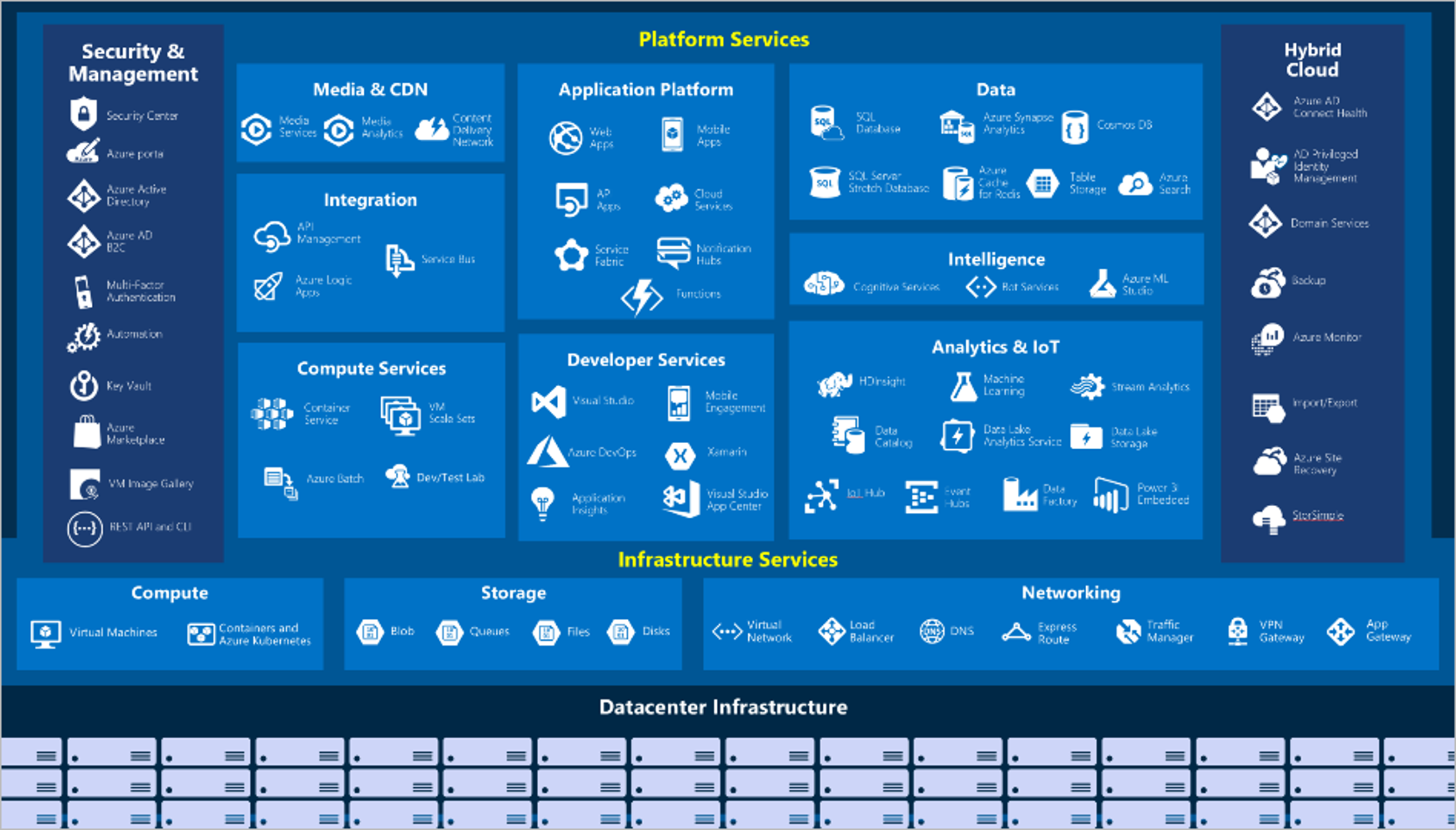

Conform definiției oferite de Microsoft, platfoma Azure este cosntruită ca un set de servicii de cloud aflate într-o permanentă dezvoltare cu scopul de a sprijini organizațiile să răspundă provocărilor actuale și a nevoilor de afaceri viitoare. Cele mai cunoscute categorii de servicii și produse din plaforma Microsoft Azure sunt:

- Compute

- Networking

- Storage

- Mobile

- Databases

- Web

- Internet of Things (IoT)

- Big data

- AI

- DevOps

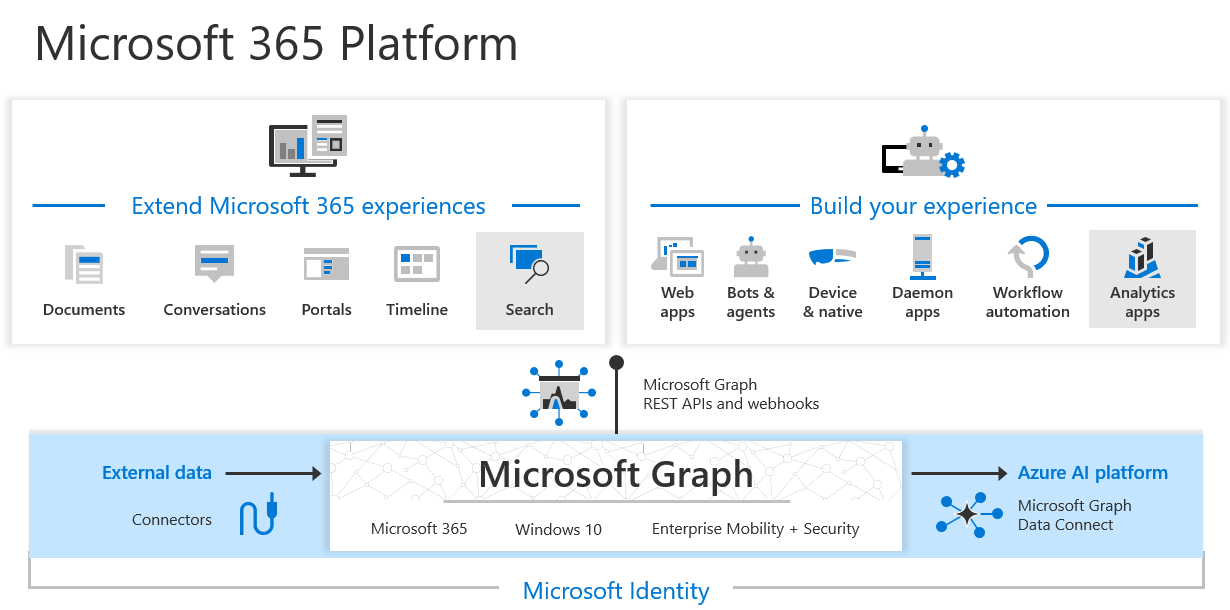

Platforma de cloud Microsoft 365 este definită ca un serviciu Infrastructure as a Service (IaaS), oferit pe bază de abonament, ce constă dintr-un portofoliu integrat de produse predefinite: Office, Teams, Windows, Exchange, Sharepoint, platforme de securitate, ce au scopul de a stimula productivitatea muncii, colaborarea și comunicarea la distanță pe dispozitive multiple indiferent dacă utilizatorul se află la birou sau acasă. Infrastructura acestor servicii este furnizată de vendor în ecosistemul de datacentere grupate în regiuni la nivel global, comun cu platforma Microsfot Azure.

Pentru a învăța de la utilizatori și a colecta informații de la platformele folosite, Microsoft Graph este poarta de acces către bazinele de date și platformele de inteligență artificială, pe baza cărora se construiesc cele mai eficiente mecanisme de securitate

Sursa Microsoft Docs

Sursa Microsoft Docs

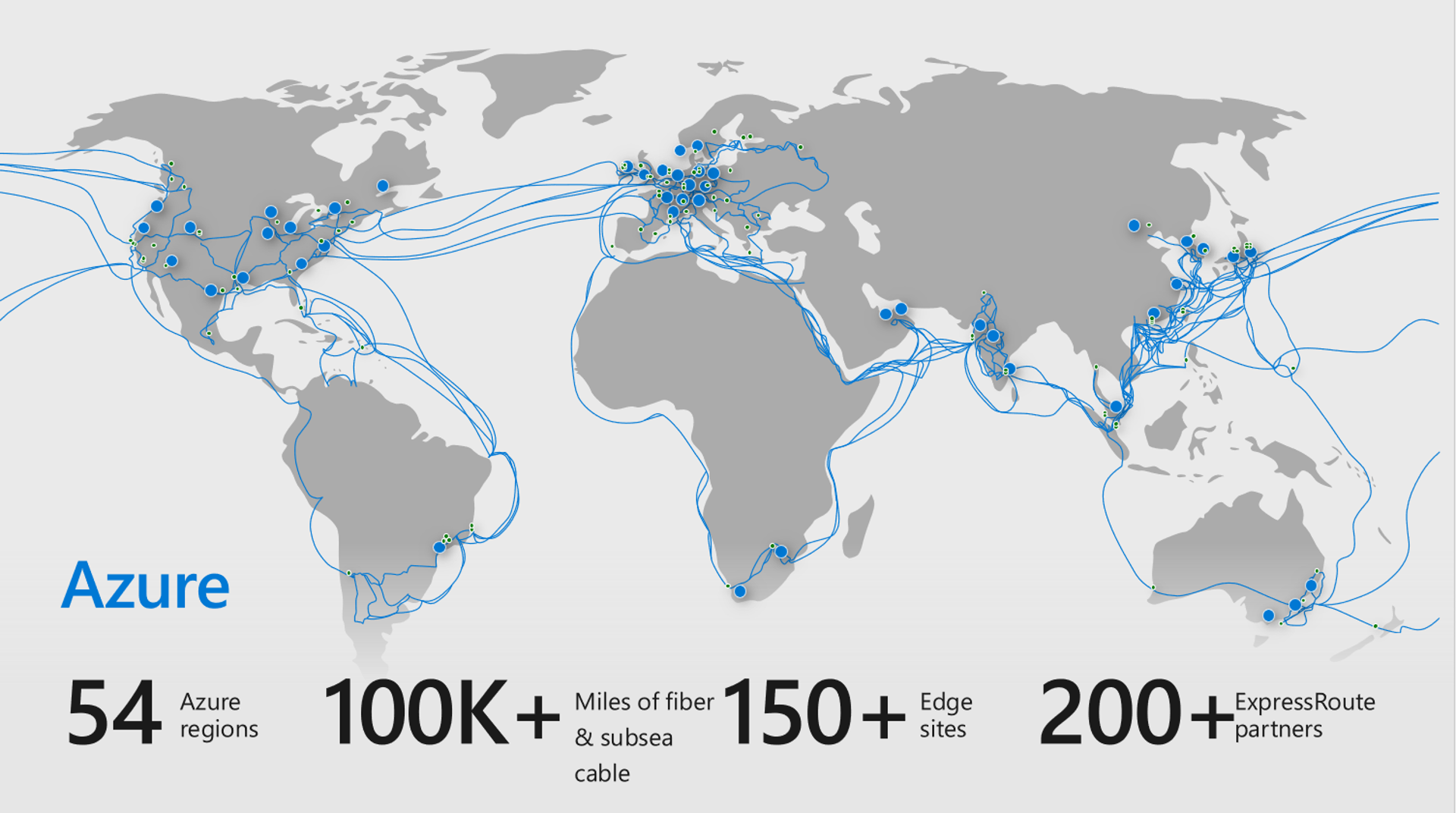

Infrastructura globală Microsoft Azure este formată din infrastructura fizică alcătuită din regiuni de centre de date și componente de rețea ce asigură interconectarea dintre centrele de date și oferă latență redusă, scalabilitate și disponibilitate ridicată. O regiune este o zonă geografică globală ce conține unul sau mai multe datacentere aflate în apropiere și interconectate cu o latență scăzută și sunt grupate în perechi numite geographies, ce permit transferul resurselor automat în caz de dezastru. Resursele din fiecare regiune sunt gestionate de Azure pentru a echilibra corespunzător încărcările de lucru.

Care sunt practicile de securitate folosite și recomandate de Microsoft?

Migrarea resurselor către infrastructurile serviciilor cloud se pot face gradual de către companiile care au deja propriile datacentere, existând o perioadă de coexistență a resursele într-un mediu hibrid. Prin urmare, mecanismele de protecție deja active la nivelul infrastructurii on-premises vor rămâne active fiind bazate pe mecanismele de apărare tradiționale (Hardening pentru servere, OS, aplicații, date, Auto-patching, Whitelisting) și controlul riguros al securității accesului.

Odată cu provizionarea de resurse în infrastructura cloud based vor fi disponibile unelte pentru testarea automată și securizarea mediilor de dezvoltare, completate de teste de penetrare și scanare continuă a securității pentru a identifica atacatorii (attackers view), dar și monitorizarea și auditarea continuă și mecanisme de răspuns la incidente (monitoring & vigilance).

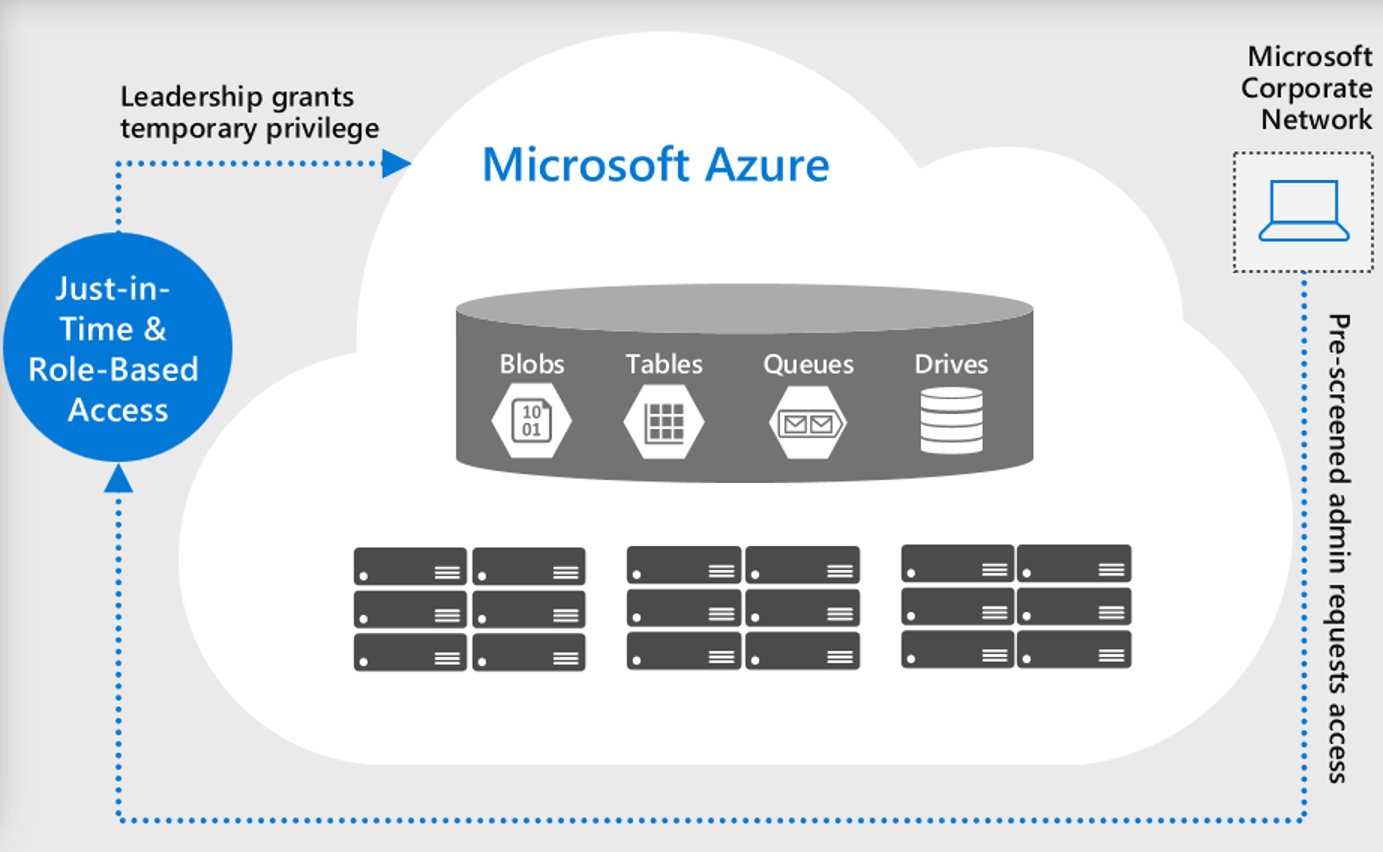

Controlul accesului utilizatorilor la aplicațiile și serviciile din cloud se va face prin implementarea mecanismelor Just-in-Time (JIT) Administrative Priviledges și Just Enoght Access prin Role based Access Control (RBAC).

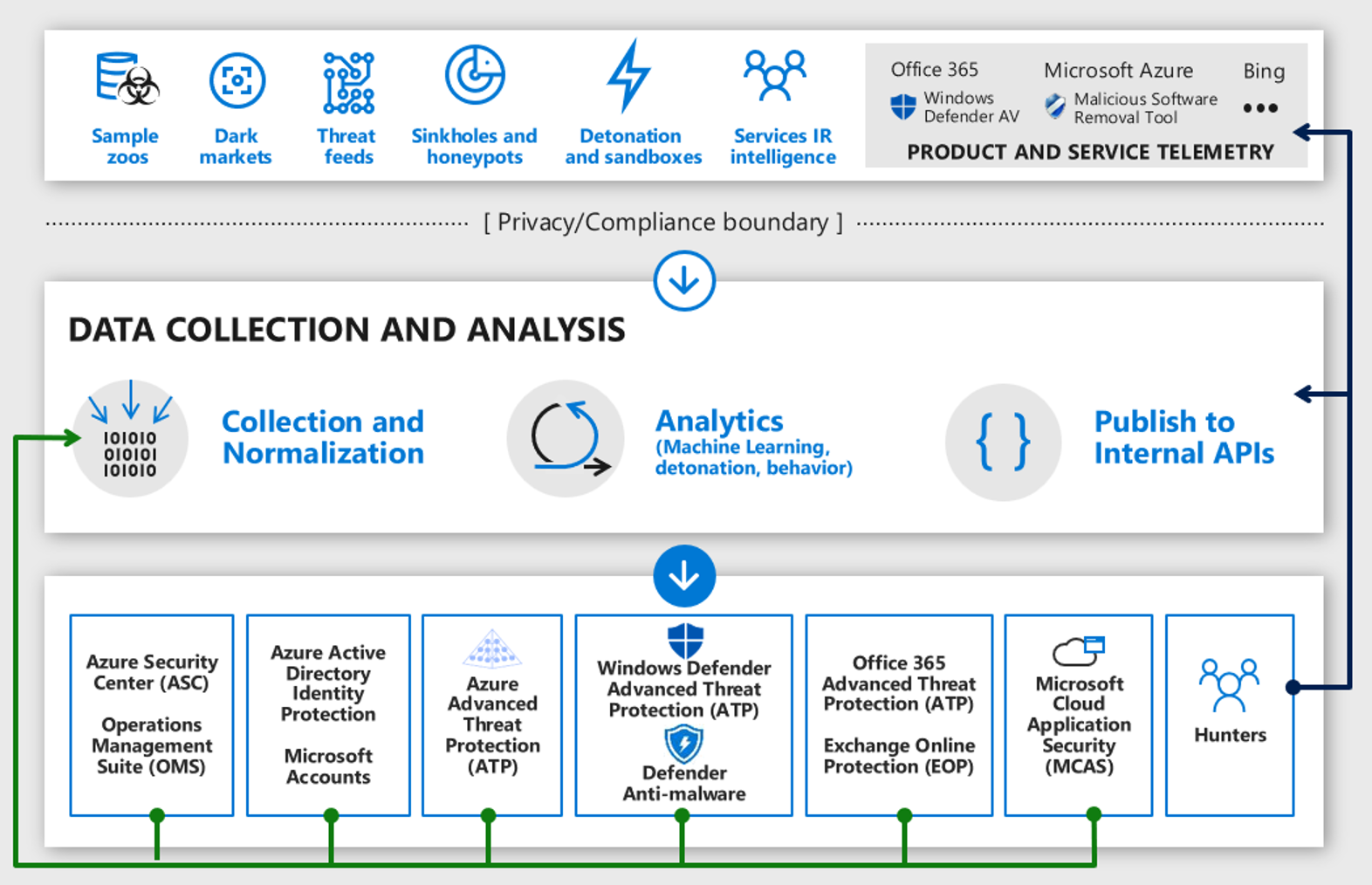

Unul din marile avantaje ale mecanismelor de securitate din cloud este existența unui layer software ce asigură comunicarea între platformele de securitate specializate numit Microsoft Intelligent Security Graph capabil să scaneze și să updateze peste un miliard de dispozitive, să gestioneze peste 450 milioane de autentificări lunare, peste 18 miliarde de pagini web scanate și să analizeze peste 400 miliarde de mesaje e-mail. Aceste capabilități asigură detecția a peste 900 de milioane de amenințări lunar și antrenează intensiv serviciile de machine learning ce vor crește eficiența platformei reducând efortul manual al specialiștilor, consumul resurselor pentru adresarea amenințărilor false pozitive și crescând capacitatea de detecție reducând timpul de identificare.

Cum funcționează este Intelligent Security Graph?

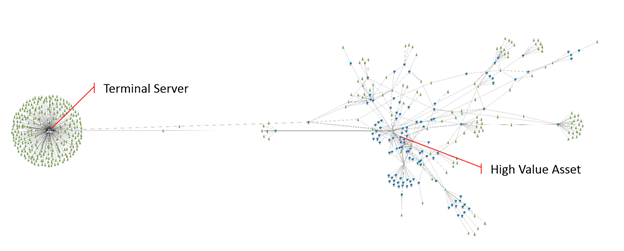

Definiția unui graph în contextul securității este următoarea: un set de dependențe de securitate care creează clase de echivalență între soluțiile de securitate și este reprezentat ca o diagramă de conexiuni și relații între două sau mai multe entități. Prin urmare, specialiștii de securitate vor avea la dispoziție un grafic în locul unei liste de entități conectate între ele prin relații de securitate.

Sursa medium.com

Sursa medium.com

Conceptul a fost prezentat de către Microsoft în septembrie 2018 la conferința anuală de securitate Bluehat astfel: “

“specialiștii de securitate gîndesc în liste în timp ce atacatorii gândesc în grafice. Cât timp acest lucru se va perpetua, atacatorii vor câșiga”

Prin API-ul (Application Programming Interface) Microsoft Graph Security, vendorul oferă un serviciu intermediar (broker de securitate) cu rolul de a conecta mai mulți furnizori de securitate, rezultatele fiind agregate și returnate unitar aplicației solicitante. Acest sistem asigură deja cu succes comunicarea între soluțiile de securitate cloud based Microsoft 365 Defender, Microsoft Sentinel și Microsoft Defender for Cloud.

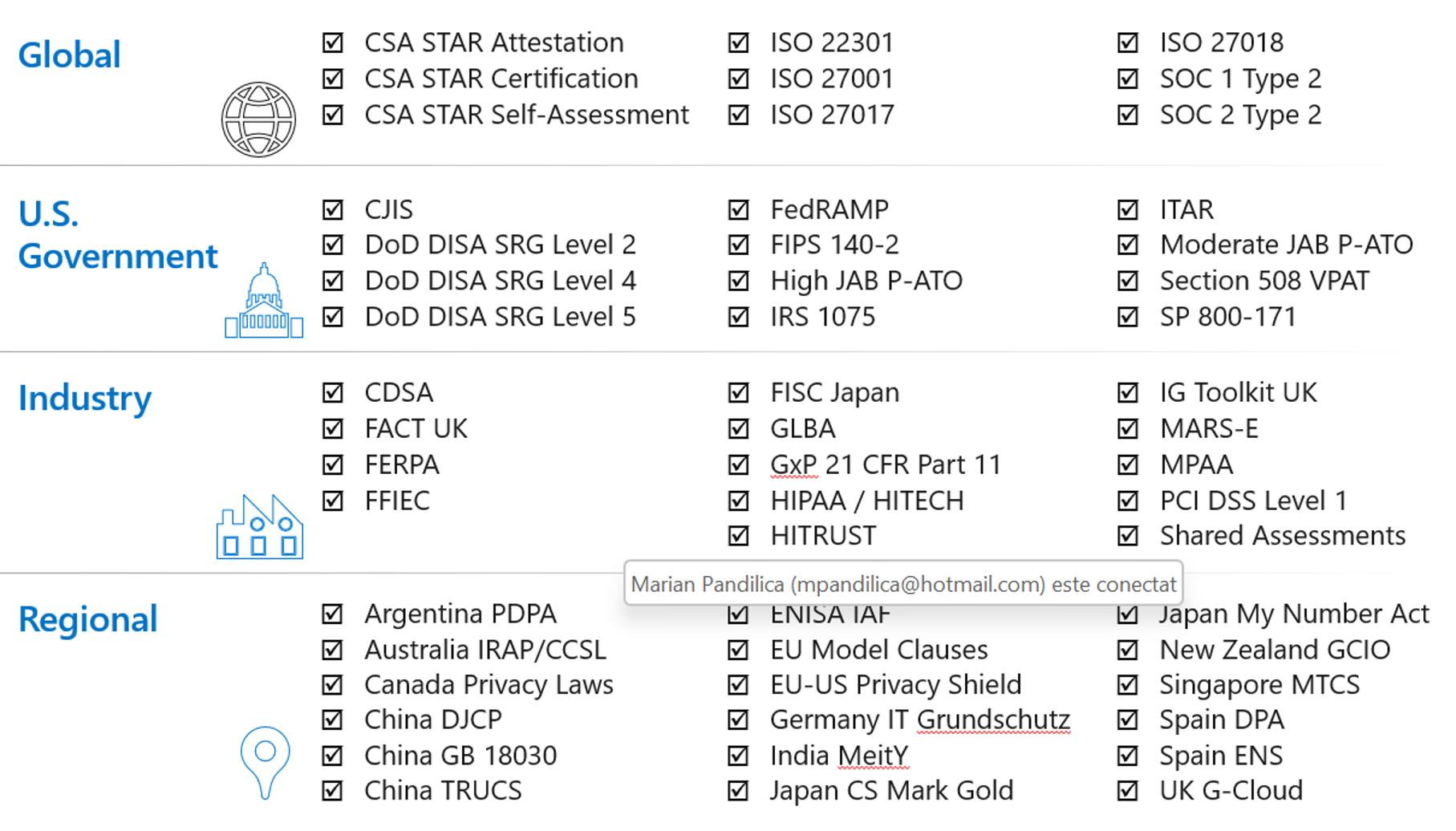

Care sunt capabilitățile platformei Microsoft Azure ce asigură nivelul de compliance?

Conform Azure Compliance Hub, Microsoft deține peste 90 de certificări de conformitate, inclusiv peste 50 specifice regiunilor și țărilor globale (SUA, UE, Germania, Japonia, China, UK) și peste 35 de oferte de conformitate specifice industriilor cheie (sănătate, guvern, finanțe, educație, producție și media). Pentru a adresa nevoile de conformitate emergente, Microsoft interacționează la nivel global cu guverne, autorități de reglementare, organisme de standardizare și organizații neguvernamentale.

Pentru o imagine în profunzime a conceptelor amintite mai sus vă invit sa vizionați prezentarea Cybersecurity Reference Architecture