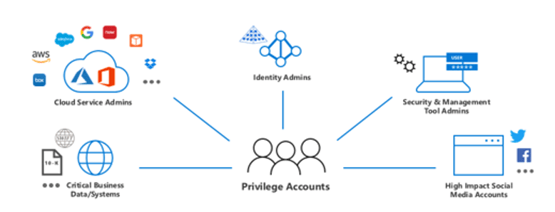

În cadrul modelului Microsoft dedicat celor mai bune practici de securitate, un rol important îl are administrarea securității infrastructurilor cloud ale organizațiilor. La fel ca în mediile on-premises o atenție ridicată trebuie acordată asigurării unei protecții ridicate pentru mecanismele de asignare a privilegiilor ridicate.

De regulă, majoritatea recomandărilor de securitate se concentrează asupra conturilor IT admin, însă organizațiile trebuie să aplice proceduri similare de securitate și altor roluri administrative. La nivelul serviciilor de cloud, fiecare tenant Azure AD permite configurarea unui nivel de acces maxim prin asocierea rolului Global Admin dar și roluri granulare de administrare pentru resursele provizionate.

Accesul la date se realizează pe baza unor privilegii de citire, scriere și ștergere, asociate conturilor sau grupurilor Azure AD, în timp ce accesul operațional este asociat acestora la nivel de management group ca Owner sau administrator specializat pentru controlul eficient al sistemelor și aplicațiilor critice pentru afacere sau al serviciilor partajate.

Protecția conturilor și a rolurilor ce au un impact ridicat se va face prin Privileged Access pentru a se activa principiul Just in Time Administration.

Care este numărul recomandat de conturi administrative?

Una din cele mai importante practici recomandate este de a reduce numărul conturilor administrative critice, de regulă la doi administratori care să asigure continuitatea afacerii în cazul afectării unuia din conturi. Pentru orice administrator suplimentar se va oferi o justificare directă și se vor asocia nivele de acces granulare ca administratori dedicați unor aplicații sau servicii. Indiferent de numărul administratorilor este obligatorie revizualizarea periodică a asignărilor de drepturi administrative și justificarea păstrării acestor credențiale.

Recomandarea de a folosi cât mai puține conturi administrative este derivată din faptul că fiecare cont administrativ este un potențial vector de atac și un risc față de securitatea organizației. Principiul celui mai mic privilegiu poate fi pus în practică prin utilizarea unor roluri custom RBAC în locul asocierii directe a rolurilor predefinite, mai ales dacă acestea oferă acces maxim cum este Global Administrator.

Pentru utilizatorii din afara companiei ce trebuie să acceseze resursele acesteia se recomandă folosirea Azure AD B2B Collaboration în locul asocierii de utilizatorilor interni.

Ce principii de administrare se aplică conturilor critice administrative?

Toate conturile administrative cu impact critic trebuie să fie conturi administrate Azure AD, ceea ce va oferi vizibilitate la nivelul organizației și posibilitatea aplicării cerințelor obligatorii asupra acestora. Se recomandă ca fiecare administrator cu rol critic să fie definit doar în Azure AD, eliminându-se orice cont extern ca de exemplu Microsoft Account pentru Hotmail, Live sau outlook.

Toți administratorii critici trebuie să aibe conturi separate pentru taskurile administrative, pentru a evita impactul atacurilor de tip phishing sau asupra browserelor web accesate de utilizator. Pentru conturile dedicate operațiunilor critice trebuie blocat accesul la uneltele de productivitate din Office 365 iar accesul pe paginile web să fie condiționat doar de folosirea unui proxy sau a unor aplicații de control specializate.

Pentru a exista acces în cazul în care conturile administrative standard nu au aces este necesar un mecanism pentru a se obține accesul administrativ de urgență, în acest scop Microsoft oferind următoarele instrucțiuni menite să asigure monitorizarea suplimentară operațiilor efectuate de aceste conturi.

Ce riscuri pot fi asociate conturilor administrative?

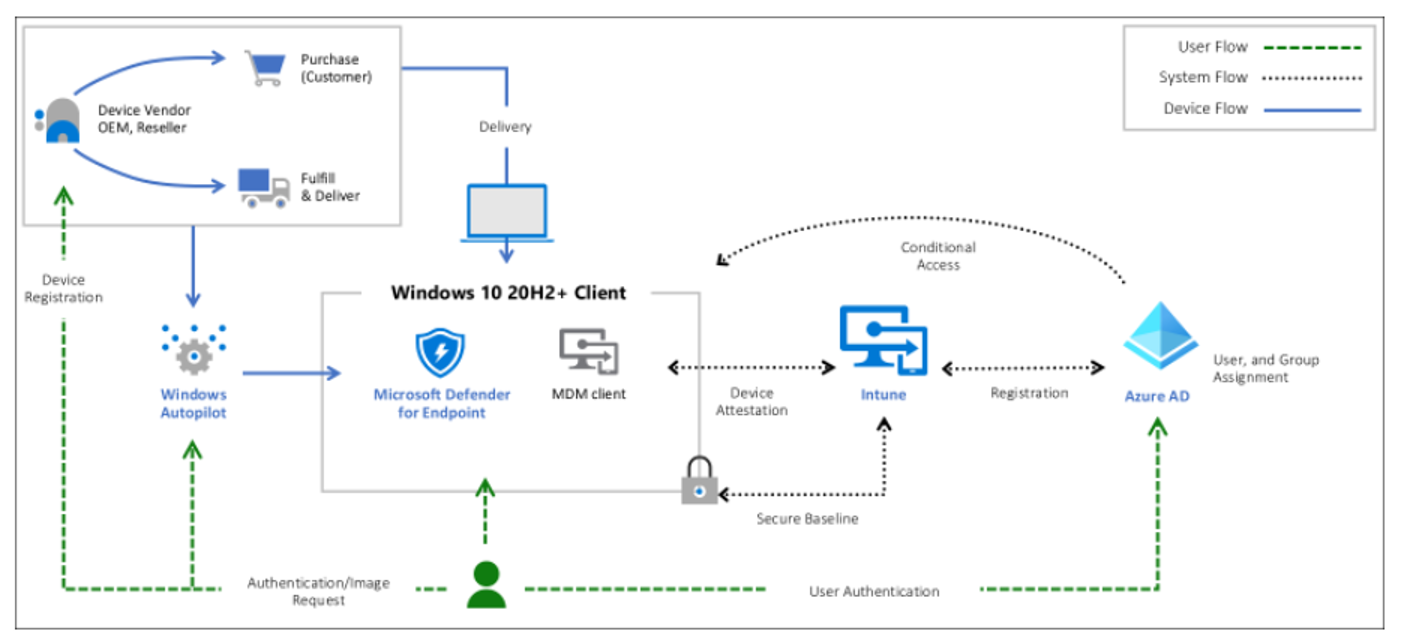

O recomandare critică este de a alege cu grijă tipul de cont și locul în care va fi creat pentru a reduce riscurile prin folosirea unor procese existente. Există însă riscul ca un atacator să compromită un cont local de pe o stație de lucru și apoi să pivoteze în cloud, acest lucru fiind contracarat de o strategie diferită pentru fiecare rol definit.

Recomandările de securitate ce adresează aceste două situații sunt de a crea conturi native Azure AD care nu vor fi sincronizate cu ADDS, de a folosi la maximum rolurile administrative existente, de a asocia dispozitivile de pe care se va face administrarea prin Azure AD Join sau cu platforma MDM Endpoint Protection Manager (fostul Intune) securizându-le prin Microsoft Defender for Endpoint.

Protecția conturilor administrative împotriva atacurilor cu parole se face prin înlocuirea parolelor cu metode passwordless ca Windows Hello sau Microsoft Authenticator și prin folosirea obligatorie a autentificării Multi-Factor ca Microsoft MFA sau alte soluții thrid party (trebuie evitate metodele bazate pe mesaje și alese controale puternice).

Administratorilor critici nu trebuie să le fie acordat acces permanent, întrucât privilegiile permanente cresc riscul asupra securității organizației datorită creșterii suprafeței de atac datorită duratei. Protecția se realizează implementând protecția Just in Time atât la nivelul stației de lucru prin Microsoft Defender for Cloud cât și la nivelul componentei de identity prin Azure AD privileged Identity Management.

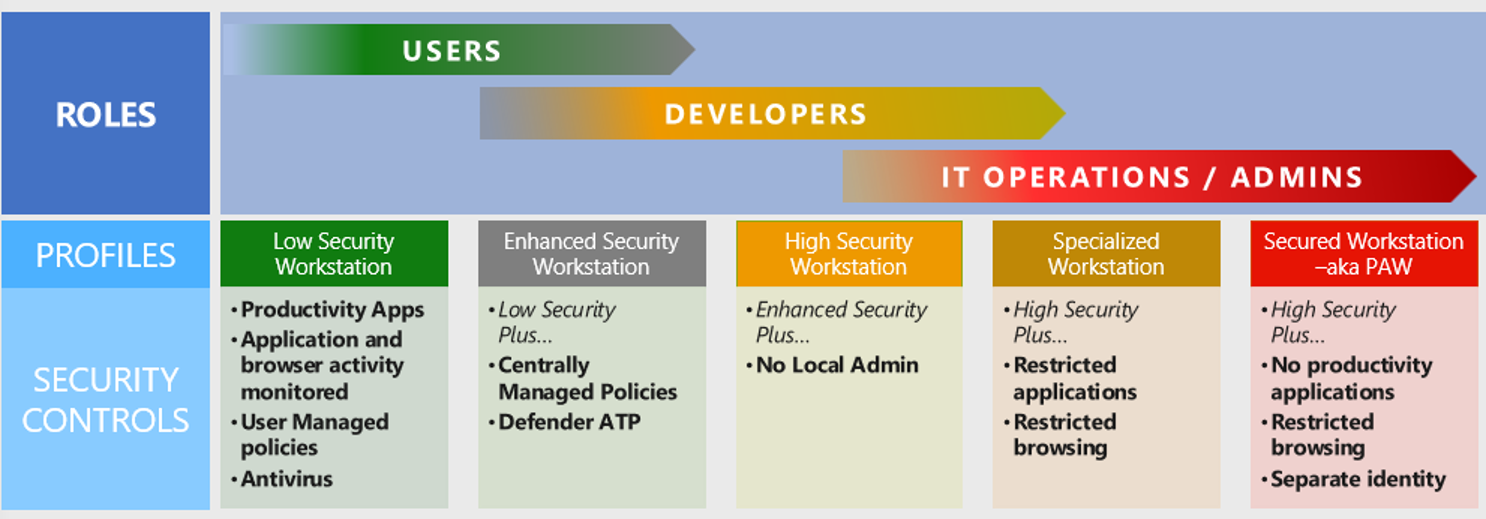

Cum se asigură protecția stației de lucru administrative?

Pentru administratorii cu impact critic asupra securității, nivelul de securitate al stației de lucru trebuie ales cu atenție, pentru a fi contracarați vectorii de atac asociați cu operațiunile de browsing pe Internet sau trimitere de mesaje electronice. Izolând administratorii și stațiile acestora de aceste servicii se va scădea considerabil riscul de phishing în cazul unor incidente majore.

Folosirea documentației Microsoft dedicată securizării stațiilor de lucru simplifică implementarea mecanismelor de protecție și permite securizarea acestora pe întreaga perioadă de viață, pe baza capabilităților de securitate ale sistemului de operare Windows 10/11. Platformei Microsoft Defender for Endpoint, Azure AD și Microsoft Endpoint Manager (Intune).

Cum se poate securiza accesul utilizatorilor la aplicațiile și serviciile din cloud?

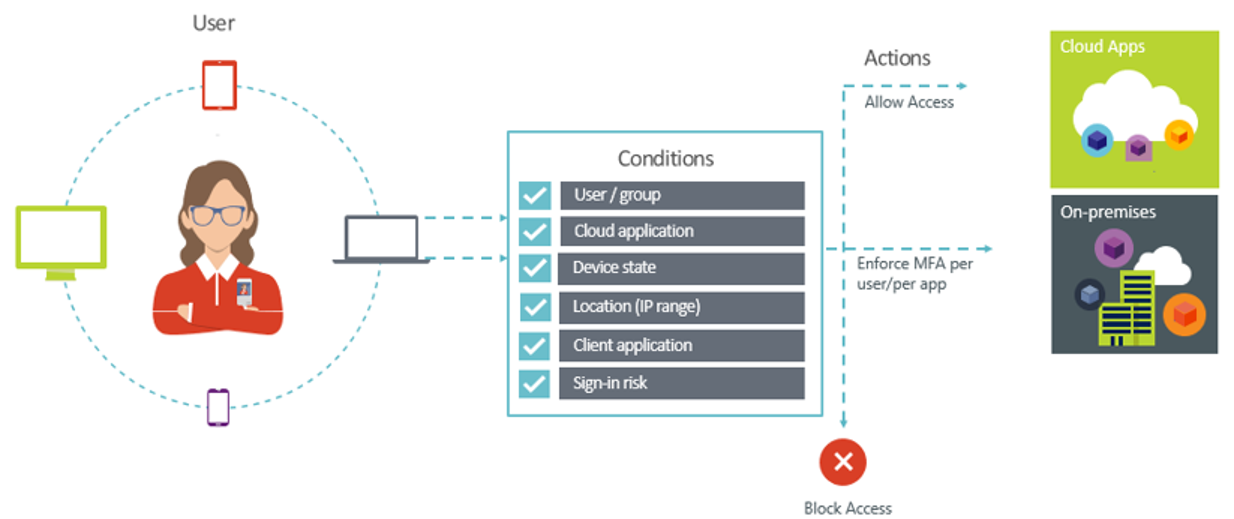

O compromitere a conturilor administrative va duce la o deschidere de securitate consistentă având un potențial destructiv mare asupra organizației. Prin accesul condițional se reduce semnificativ acest risc forțându-se verificarea modului în care sunt îndplinite condițiile de igienă a securității înainte de a se permite accesul utilizatorului la consolele de administrare.

Prin configurarea politicilor de acces condițional se poate forța și utilizarea MFA și verificarea integrității dispozitivului de pe care se face cererea de conectare, pe baza nivelului de compliance raportat de Microsoft Defender for Endpoint.

Nu în ultimul rând trebuie evitată folosirea permisiunilor granulare și customizate la nivelul resurselor Azure, ce pot crea confuzie complicând procesul administrativ și făcând dificile mecanismele de corecție. Se recomandă în locul acestora propagarea permisiunilor ce sunt definite la nivelul grupurilor de management sau de resurse. Totodată va fi evitată asignarea de permisiuni la nivel de utilizator fiind recomandată utilizarea grupurilor ce simplifică administrarea acestora.

Conturile care nu mai sunt necesare trebuie deprovizionate automat prin procesele de dezactivare sau ștergere automată în urma efectuării de rapoarte de access (Access Review). Regulat trebuie testate conturile administrative prin tehnici actuale de atac menite să educe utilizatorii și să îi facă mai conștienți de riscuri (de exemplu folosind Office 365 attack simulation).

În următorul articol vă invit să analizăm împreună recomandările Microsoft pentru implementarea securității la nivelul conectivității în rețea.