Rolul operațiunilor de securitate este de a menține și restaura garanțiile de securitate oferite de sistem pe măsură ce au loc atacuri și sunt descrise ca sarcini de detecție, răspuns și restaurare în NIST Cybersecurity Framework. Detecția are rolul de a identifica atacatorii ce se afla sub anonimat și își desfășoară activitățile rău intenționate, operațiunea de răspuns este reacția la detecția unei acțiuni de atac ce va trebui încadrată corect ca reală sau fals pozitivă, iar restaurarea (recuperarea) este scopul final al acțiunilor de securitate de a păstra sau restabili garanțiile de securitate (confidențialitatea, integritatea și disponibilitatea serviciilor după atac).

Operațiunile de securitate cunoscute și sub numele de Centru de operațiuni de securitate (SOC)) au un rol esențial în limitarea timpului și a accesului unui atacator la sisteme și date importante. Întrucât timpul de acces pe care un atacator îl are în mediu îi permite să continue să efectueze operațiuni de atac și să acceseze sisteme critice, de multe ori nedetectat.

Care sunt principiile de bază ale operațiunilor de securitate?

Principiile ce stau la baza unei eficiențe ridicate a operațiunilor de securitate sunt următoarele:

- Timpul de recunoaștere al unei alerte reale trebuie să fie cât mai redus, pentru a nu permite atacatorilor să-și desfășoare atacul în timp ce apărătorii investighează alerte fals positive

- Timpul de remediere trebuie redus pentru a împiedica atacatorul să extindă timpul disponibil pentru atingerea obiectivelor

- Investițiile de Securitate trebuie prioritizate, prin concentrarea pe sistemele cu valoare ridicată și acces la mai multe sisteme critice

- Organizațiile trebuie să se concentreze pe operații de căutare proactivă a atacatorilor

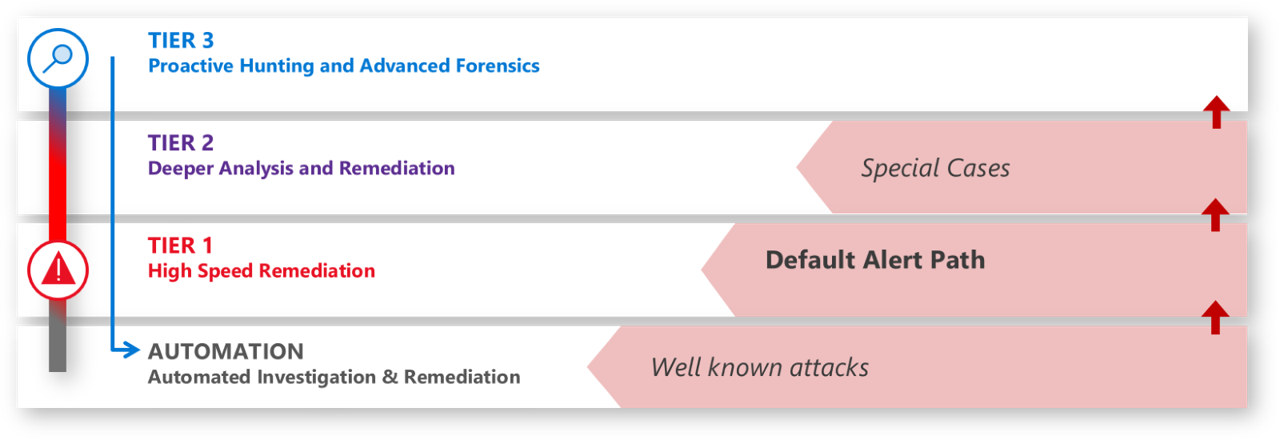

În mod traditional SOC operează cu trei nivele de analiză și unul de automatizare ca în reprezentarea următoare:

Sursa Microsoft.com

Sursa Microsoft.com

Care este viziunea Microsoft pentru operarea în SOC?

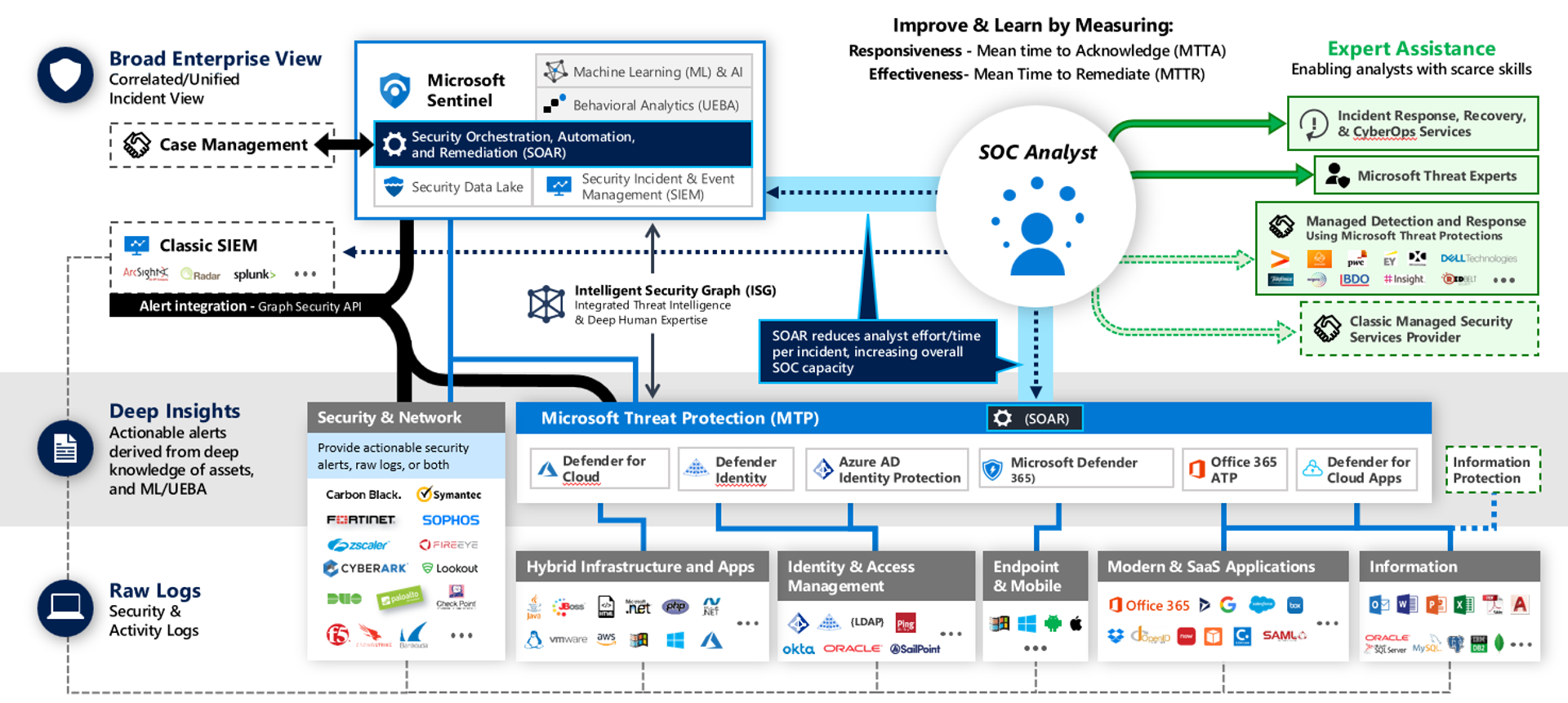

Abordarea Microsoft pentru acoperirea acestor nevoi este de a pune la dispoziție tehnologii calitative ce pot fi aplicate pentru a detecta volume mari de evenimente (miliarde lunar folosind Machine Learning și User and Entity Behavioral Analysis - UEBA) și care oferă capabilități ridicate de răspuns și remediere automata (SOAR – Security Orchestration Automation and Remediation).

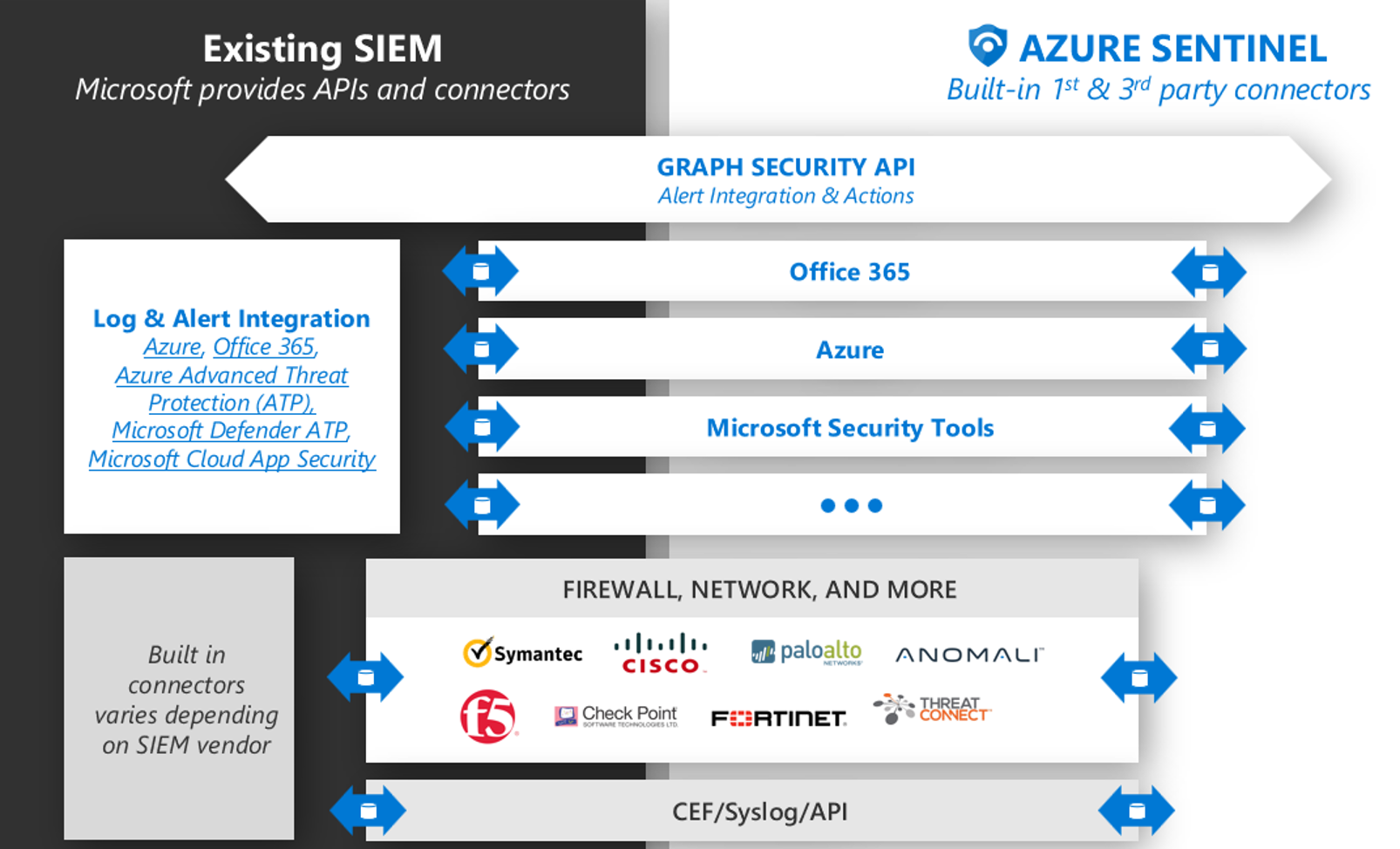

Microsoft pune la dispoziție platformă avansată cloud based Microsoft Sentinel cu rol de SIEM – Security Incident Event Management, SOAR - Security Orchestration Automation and Remediation și XDR – Extended Detection and Response ce poate fi integrate prin API-uri și conectori cu sistemele similar tradiționale (folosindu-se Graph Security API).

Existența layerului Graph Security API simplifică modul în care platformele și tehnologiile de Securitate specializate oferite de vendor vor schimba informații și vor permite vizibilitatea, analiza și procesarea centralizată a datelor provenite de la Azure Sentinel, Microsoft Defender for Cloud, Microsoft 365 Defender sau din mediile tradiționale on-premises.

Cum arată arhitectura de referință SOC ?

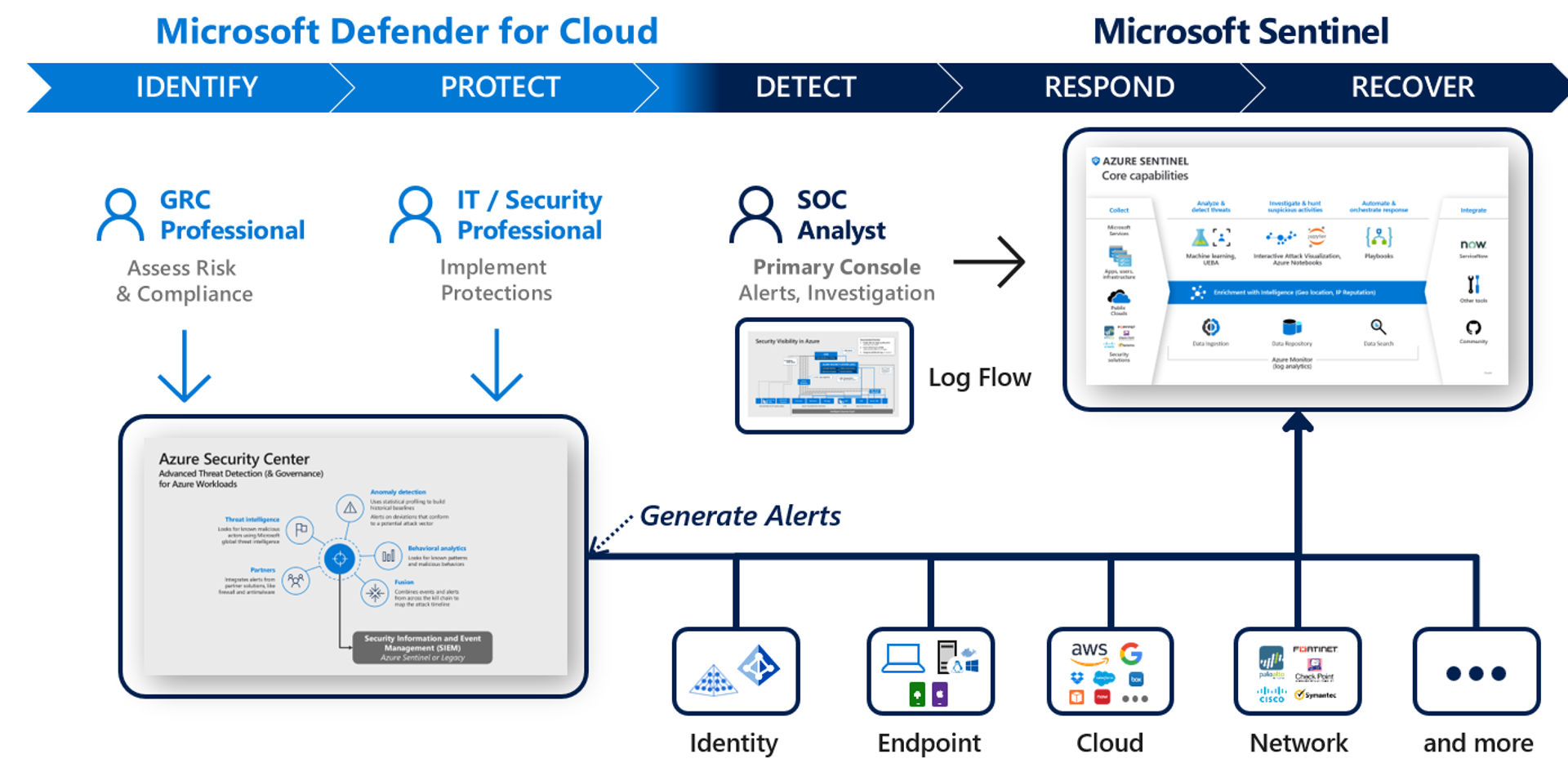

În architectura de referință Microsoft, Security Operation Center este reprezentat astfel:

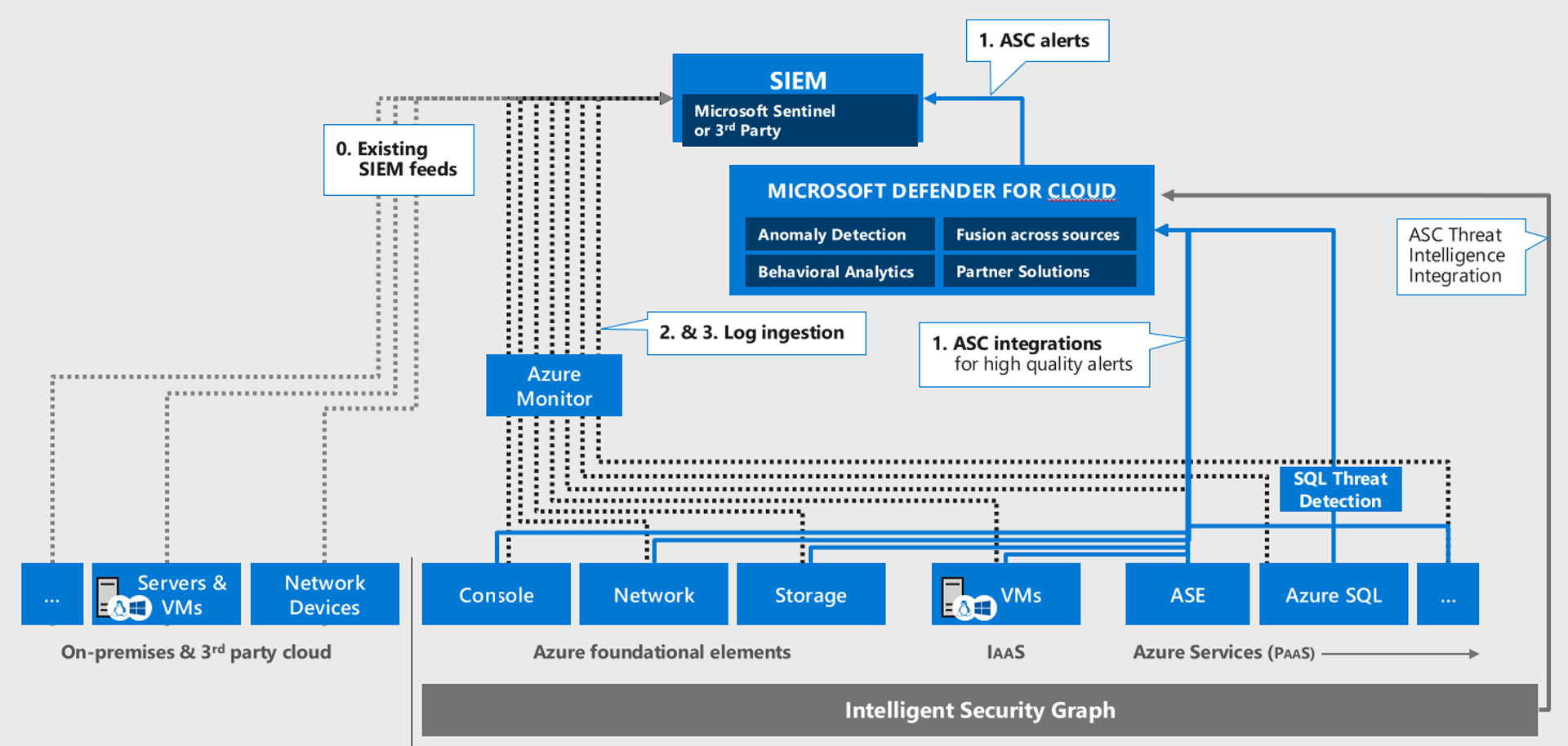

Alertele sunt generate pe baza de reguli de alertare de către platformele de identity, endpoint, aplicațiile cloud și componentele de rețea, sunt trimise prin agenți către spațiul de lucru Log Analytics al platformei Microsoft Defender for Cloud (fostul Azure Security Center) pentru identificare prin mecanismele GRC și implementarea protecției de către specialiștii de Securitate.

Detecția este realizată de analiștii SOC (Security Operation Analyst) prin consola administrativă ce oferă vizibilitate prin dashboarduri sau query-uri Kusto ale bazei de date de Log Analytics și prin intermediul platformei Microsoft Sentinel se va extinde detecția și se vor realiza procesele de răspuns și restaurare.

Existența acestor platforme specializate de identificare și analiză a evenimentelor prin agenții de monitorizare ai resurselor sau integrarea cu alte soluții SIEM tradiționale, va asigura o vizibilitate extinsă a problemelor de Securitate și încercărilor de atac și va beneficia de platformele de inteligență artificială ce vor asocia bazele de date de cunoștințe antrenate la nivelul întregului ecosystem cloud asigurând calitatea ridicată a interpretării informațiilor și o rată de identificare ridicată.

Ce capabilități oferă aceste produse?

Capabilitățile platformei de securitate Microsoft Defender for Cloud sunt următoarele:

- detecția anomaliilor

- analiza comportamentală

- integrarea alertelor de la alte soluții partenere (firewall, malware)

- sistemul global de inteligență artificială Threat Intelligence

- combinarea a evenimentelor și alertelor pentru a evidenția toate etapele din lanțul de atac (cyber kill chain).

Aceste funcționalități transformă platforma într-un produs de Advanced Threat Detection & Governance pentru resursele din Microsoft Azure, mediile hibride de cloud sau prin intermediul Microsoft Arc din mediile on-premises sau alte platforme cloud based.

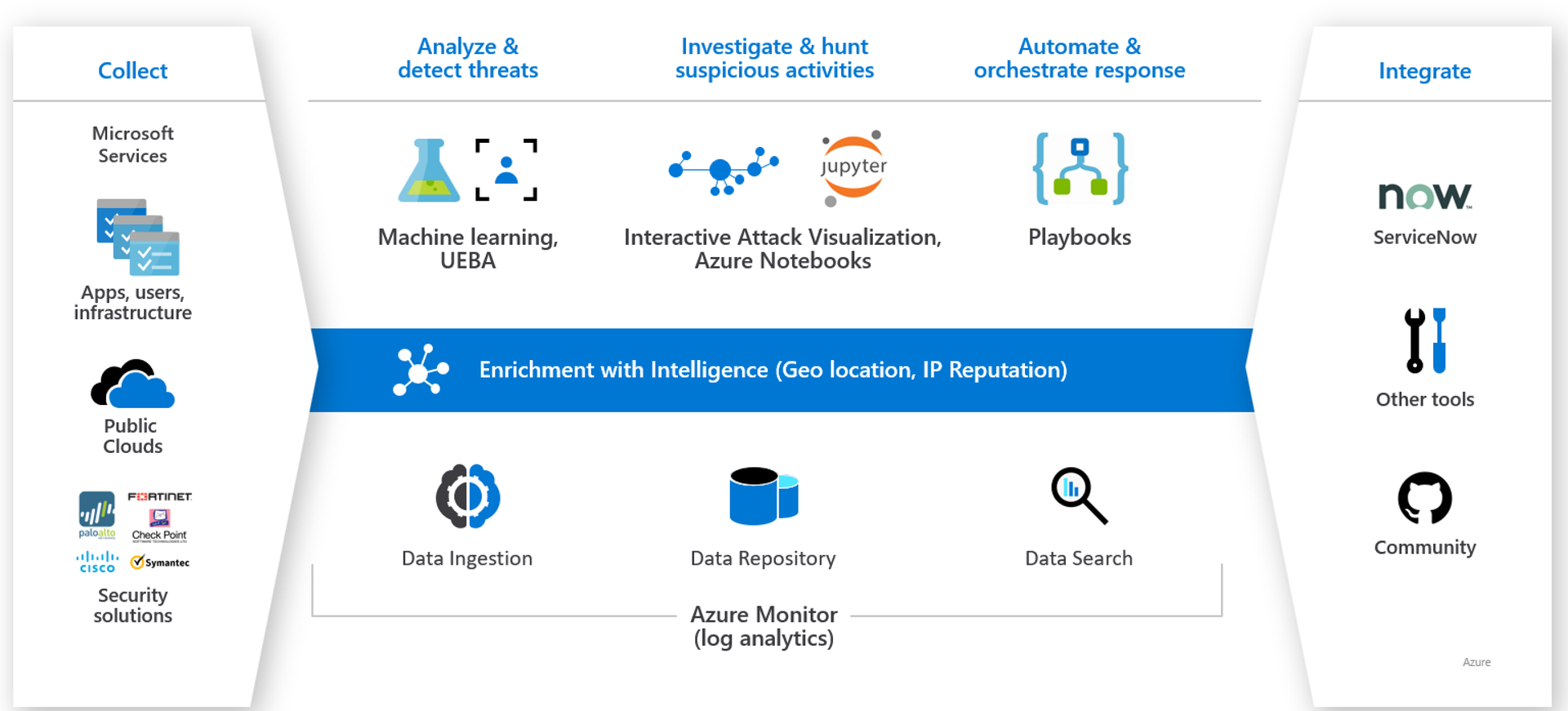

Platforma Microsoft Sentinel îndeplinește sarcinile de colectare a datelor de la infrastructura și aplicațiile din cloudul Microsoft prin intermediul conectorilor dar și de la alte platforme de cloud public sau soluții de securitate third party consacrate, informațiile fiind stocate și gestionate prin intermediul infrastructurii PaaS Log Analytics.

Suplimentar, în calitate de platformă SIEM și XDR, Sentinel răspunde de anliza și detecția amenințărilor și oferă capabilități avansate de investigare și hunting pentru activitățile suspicioase. Fiind și platformă SOAR răspunde de automatizarea și orchestrarea răspunsului la incidentele confirmate și prin integrarea cu alte unelte sau servicii specializate devine o platformă completă pentru gestionarea operațiunilor de securitate în departamentele SOC.

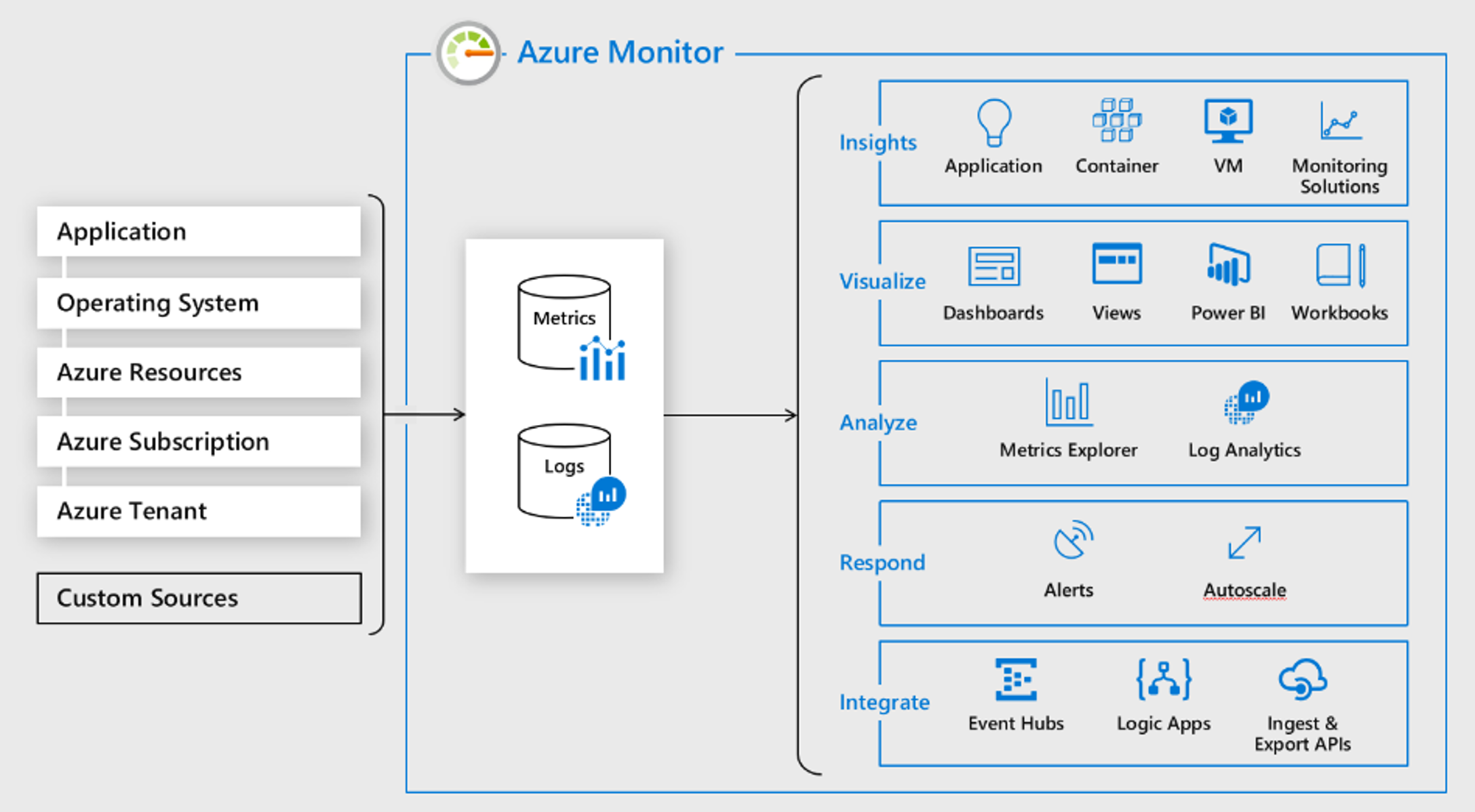

Ce este Azure Monitor?

Capabilitățile de monitorizare, generate de evenimente și alertare sunt bazate pe existența platformei Azure Monitor, capabilă să integreze surse multiple de date, să pemită vizualizarea directă, analiza, răspunsul la evenimentele înregistrate prin metrici și jurnale și să permită integrarea cu servici de orchestrare sau management de evenimente centralizat.

Platforma Microsoft Azure permite integrarea mai multor tipuri de jurnale cu evenimente de securitate între care amintesc:

- Jurnale critice (critical Logs)

- Azure AD Activity

- Azure AD Identity Protection alerts

- NSG Logs (deny rule violations)

- Azure Key Vault

- On Premises Identity Connectors

- Active Directory Federation Services

- Business Critical Applications - Log-uri aditionale

Pentru specializarea Security Operation Analyst, Microsoft vă pune la dispoziție cursul oficial Microsoft SC-200 Microsoft Security Operations Analyst asociat certificării role based Microsoft Certified: Security Operation Analyst Associate.